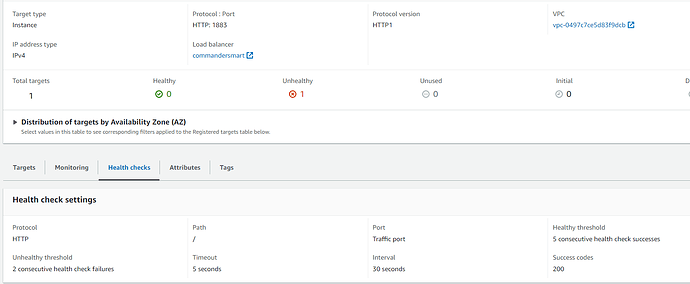

以下问题该怎么解决?或者说使用AWS 的LB TLS总结,应该如何配置?

环境

- EMQX 版本:5.0.3

- 操作系统版本:Ubuntu 16.04.7 LTS

重现此问题的步骤

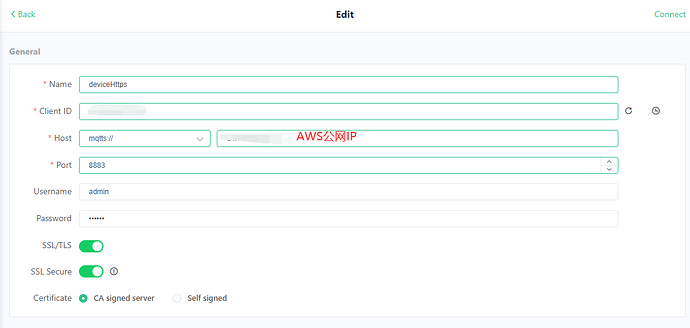

1、在AWS上配置ALB,并创建目标组: 协议 http 端口1883,Health checks 这边的路径怎么填写?

2、在ALB上,添加监听:将Https 8883端口转发到 目标组 http 1883,使用的证书是AWS申请的公有证书。

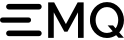

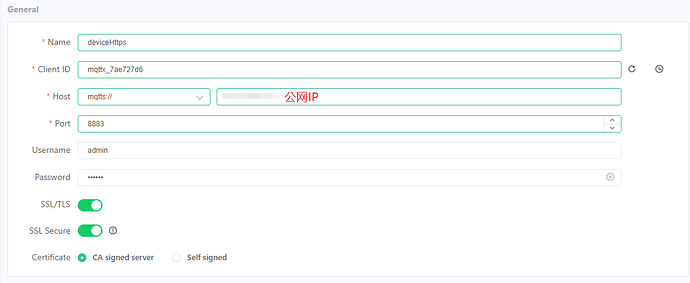

3、MQTTX客户端配置连接

实际行为

连接时:MQTTX 弹出:Error: self signed certificate in certificate chain

MQTTX失败日志

[2023-02-27 17:48:18] [INFO] deviceHttps connect close, MQTT.js onClose trigger

[2023-02-28 09:50:28] [INFO] deviceHttps was edited, ID: 8c8f23c2-d4ed-4da4-928a-3d6ba4288fda

[2023-02-28 09:50:28] [INFO] MQTTX client with ID 8c8f23c2-d4ed-4da4-928a-3d6ba4288fda assigned

[2023-02-28 09:50:28] [INFO] Connect client deviceHttps, MQTT/SSL connection: mqtts://54.173.75.113:8883 with Properties: {“sessionExpiryInterval”:0,“receiveMaximum”:null,“maximumPacketSize”:null,“topicAliasMaximum”:null,“requestResponseInformation”:null,“requestProblemInformation”:null,“authenticationMethod”:null}

[2023-02-28 09:50:29] [ERROR] deviceHttps connect fail, MQTT.js onError trigger, Error: self signed certificate in certificate chain

at TLSSocket.onConnectSecure (_tls_wrap.js:1497:34)

at TLSSocket.emit (events.js:315:20)

at TLSSocket._finishInit (_tls_wrap.js:932:8)

at TLSWrap.ssl.onhandshakedone (_tls_wrap.js:706:12)

[2023-02-28 09:50:29] [INFO] deviceHttps connect close, MQTT.js onClose trigger